Jak zdefiniować firmową politykę bezpieczeństwa - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

13 narzędzi zapewniających bezpieczeństwo, które musisz mieć Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

Blue team i cyberbezpieczeństwo. Zestaw narzędzi dla specjalistów od zabezpieczeń w sieci - Tanner Nadean H. | Książka w Sklepie EMPIK.COM

Propozycje tematów prac mgr 2018/2019 1. Metody zabezpieczenia danych w aplikacjach mobilnych 2. Bezpieczne przechowywanie dany

Regulamin korzystania przez uczniów i nauczycieli XIV LO i 13. Gimnazjum ze szkolnej sieci komputerowej i Internetu

Jak zmieni się zarządzanie sprzętem Apple w macOS 13 (MDM) ? - Computerworld - Wiadomości IT, biznes IT, praca w IT, konferencje

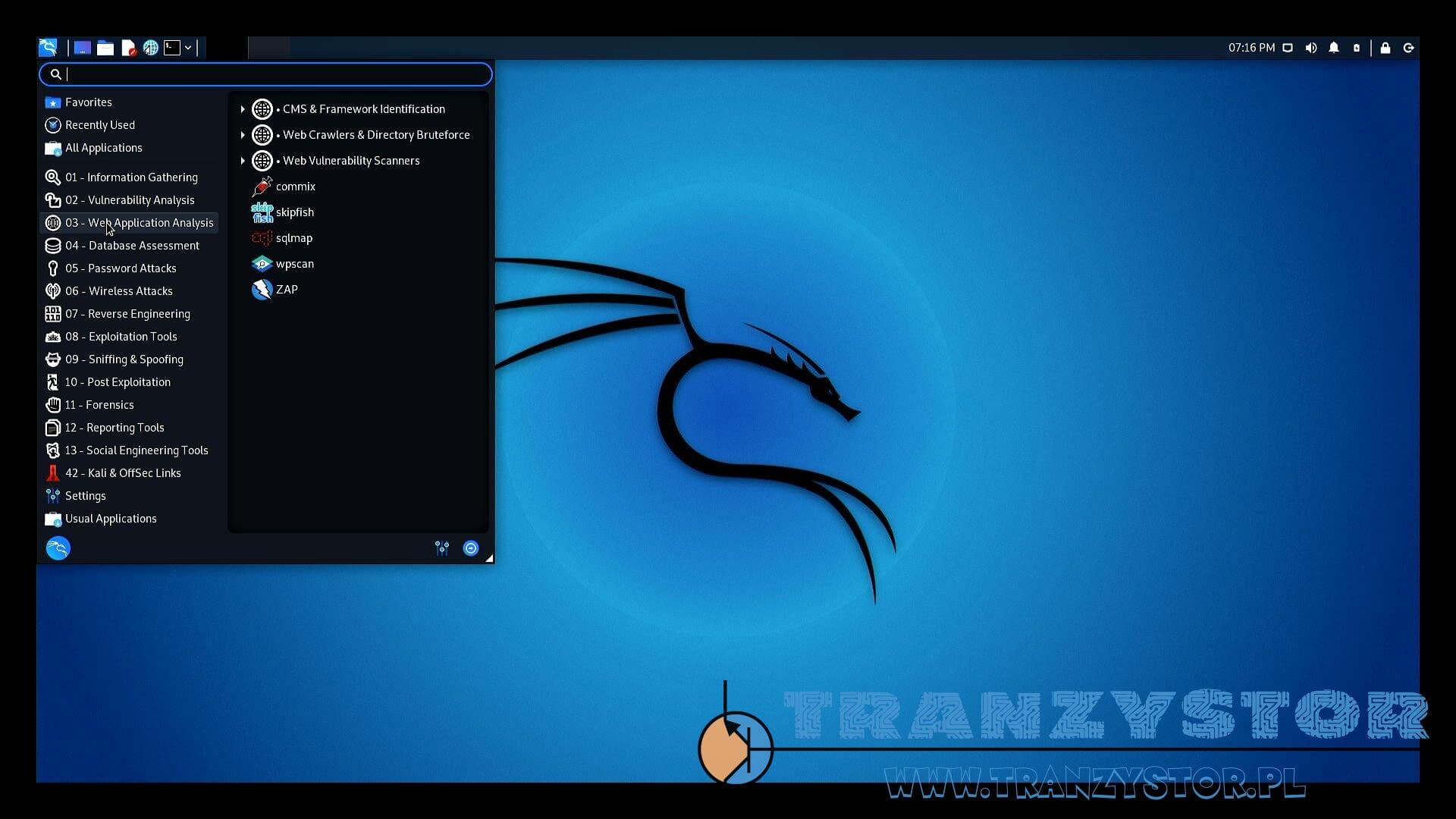

13 najlepszych systemów operacyjnych, które możesz uruchomić na RaspberryPi - Tranzystor.pl - Vortal Elektroniczny

Narzędzia bezpieczeństwa systemów komputerowych - Adrian Kapczyński (red.) | książka w tezeusz.pl książki promocje, używane książki, nowości wydawnicze

Kwalifikacja INF.02. Administracja i eksploatacja systemów komputerowych, urządzeń peryferyjnych i lokalnych sieci komputerowych. Część 2. Naprawa i eksploatacja systemów komputerowych. Podręcznik do nauki zawodu technik informatyk Marcin Czerwonka ...

![Rekonesans środowiska Active Directory za pomocą BloodHound [bezpieczeństwo Windows] Rekonesans środowiska Active Directory za pomocą BloodHound [bezpieczeństwo Windows]](https://sekurak.pl/wp-content/uploads/2022/08/bh1.png)